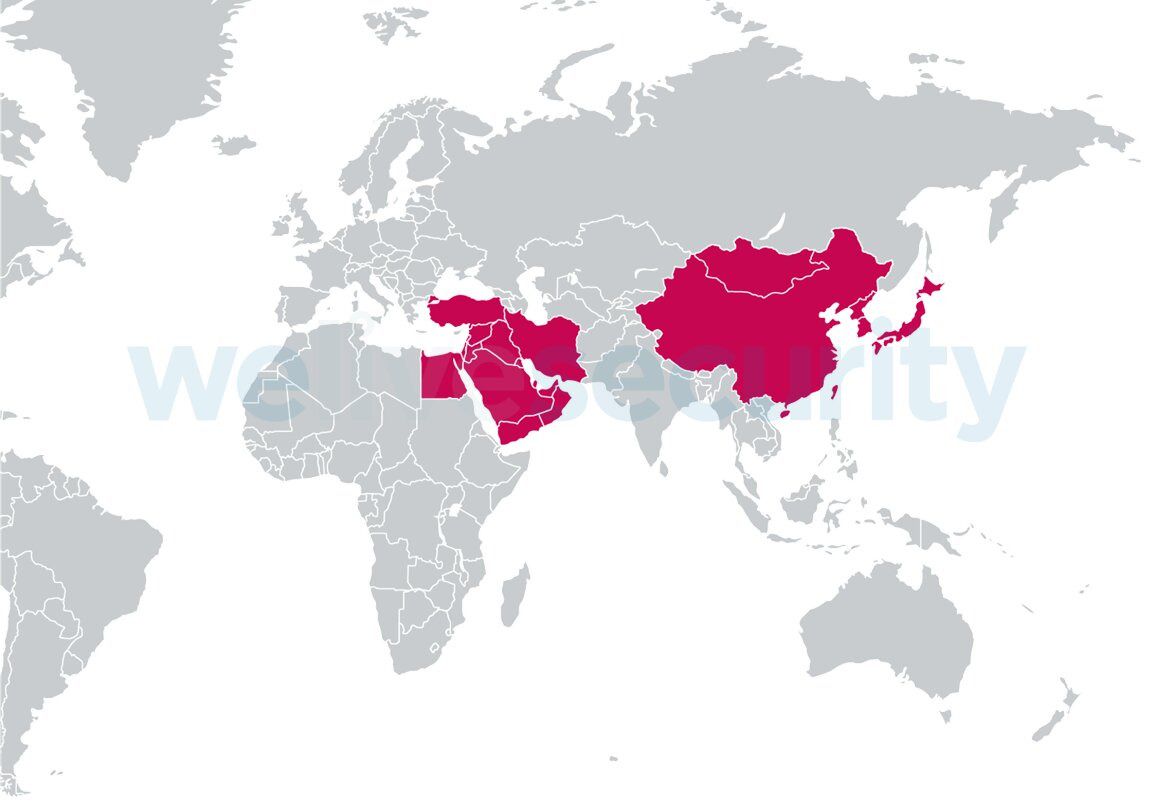

En este sentido, ESET advierte de una nueva versión del malware, una backdoor compleja y modular y de que las víctimas de esta campaña se sitúan en Asia oriental y en Oriente Medio, e incluyen tanto a gobiernos como a organizaciones religiosas, universidades y fabricantes de dispositivos electrónicos.

El grupo, que ha conseguido operar sin ser descubierto hasta la fecha, realiza ataques muy dirigidos que solo afectan a unas pocas víctimas, pero según explican los datos de telemetría de ESET, el objetivo principal es el ciberespionaje, ya que trabaja con un importante número de componentes adaptables.

“La cadena completa de infección de Gelsemium parece simple a primera vista, pero puede configurarse de multitud de formas en cada etapa, incluso sobre la marcha en el propio payload final, lo que lo convierte en difícil de entender”, explica el investigador de ESET Thomas Dupuy, coautor del análisis sobre Gelsemium.

Cómo actúa Gelsemium

Toda la cadena de Gelsemium parece a priori sencilla, pero las exhaustivas configuraciones que implantan en cada etapa modifican sobre la marcha los ajustes de la carga útil final, lo que complica su comprensión.

Asimismo, Gelsemium emplea tres componentes y un sistema de complementos que ofrece a los operadores diferentes opciones para recoger la información: el dropper Gelsemine, el loader Gelsenicine y el componente principal Gelsevirine.

El dropper está escrito en C++ utilizando la biblioteca Microsoft Foundation Class (MFC)

En primer lugar, el dropper está escrito en C++ utilizando la biblioteca Microsoft Foundation Class (MFC) y contiene múltiples binarios de otras etapas. El tamaño oscila entre los 400k y los 700kb, lo cual es inusual y sería aún mayor si los ocho ejecutables incrustados no estuvieran comprimidos.

En este sentido, los desarrolladores han empleado la biblioteca zlib, enlazada estáticamente, para reducir el tamaño total, escondiendo detrás de cada ejecutable un mecanismo complejo, pero flexible capaz de soltar diferentes etapas según las características del ordenador de la víctima, como la cantidad de bits o los privilegios.

En este sentido, casi todas las etapas están comprimidas y ubicadas en la sección de recursos del PE y mapeadas en el mismo espacio de dirección de memoria del componente.

Por su parte, el segundo paso es el loader (cargador), un cargador que recupera Gelsevirine y lo ejecuta, habiendo dos versiones diferentes (ambos son DLLs), que difieren en el contexto en el que se ejecuta, en función de si se trata de un administrador o de un usuarios con privilegios estándar comprometidos.

Por último, el plugin principal es la última etapa de la cadena, que tiene la particularidad de que si los defensores consiguen obtener esta última etapa solos, no se ejecutará ya que requiere que sus argumentos hayan sido configurados por Gelsenicine. La configuración utilizada contiene un campo llamado ‘controller_version’ que, según ESET, es el versionado utilizado por los operadores para este complemento principal.