Según los datos de telemetría de ESET, este troyano está activo solamente en Brasil, por el momento, aunque ya hay algunas fuentes que lo sitúan en Europa por lo que se espera un crecimiento en las próximas semanas.

Este malware tiene el objetivo de robar credenciales de entidades financieras y también pretende robar el acceso a servicios de correo electrónico, algo que no es tan habitual en los troyanos en Latinoamérica.

“ESET ha denominado a este malware Ousaban uniendo los inicios de las palabras Ousadia (atrevimiento en portugués) y troyano bancario, ya que se trata de una campaña que utiliza imágenes muy atrevidas como vector de distribución”, explican desde la firma de ciberseguridad europea.

En este sentido, las capacidades de backdoor de Ousaban son muy parecidas a las de cualquier otro troyano bancario latinoamericano, simulando las pulsaciones de teclado, movimientos de ratón y patrones de acceso.

"La víctima es engañada para que ejecute un archivo MSI adjunto en el correo usado como gancho”

Además, ataca a los usuarios de entidades financieras mostrando ventanas diseñadas específicamente para sus víctimas, pero con el objetivo añadido de los servicios de correo electrónico.

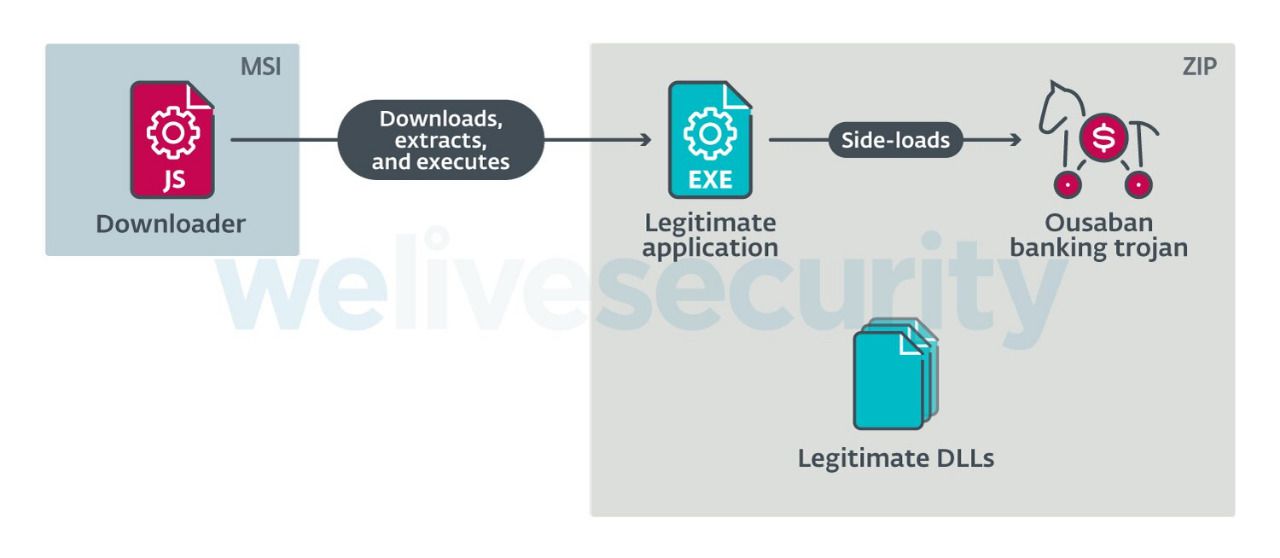

“Ousaban se distribuye sobre todo a través de phishing, utilizando una cadena de distribución muy sencilla. La víctima es engañada para que ejecute un archivo MSI adjunto en el correo usado como gancho”, apunta Jakub Soucek, coordinador del equipo de ESET que ha investigado Ousaban. “Cuando se ejecuta, el MSI lanza un JavaScript incrustado que descarga un archivo comprimido en ZIP desde el que se extraen los contenidos: una aplicación legítima, un inyector y el malware Ousaban cifrado. Utilizando la técnica de carga lateral de DLLs, el troyano se descifra y se ejecuta”, señala Soucek.

Ousaban crea un archivo LNK o un loader VBS en la carpeta de inicio o modifica la clave de registro de Windows, además, protege sus archivos ejecutables con ofuscadores binarios y agranda los archivos EXE hasta los 400MB con el objetivo de evadir la detección y el proceso automatizado.