Log4Shell ha sido la manera en la que se ha bautizado el “exploit” que está presente en Log4j, una librería de registro de código abierto que se utiliza en aplicaciones y servidores en internet. En concreto se trata de una vulnerabilidad crítica de ejecución remota de código (RCE) en el paquete de registro de Apache Log4j 2 versiones 2.14.1 e inferiores (CVE-2021-44228).

Esta vulnerabilidad es especialmente peligrosa ya que afecta a una herramienta de registro que utilizan gigantes como Apple, Amazon, Steam, Microsoft, Minecraft y Twitter, entre otros, y es un fallo que permite a los ciberdelincuentes aprovecharla enviando simplemente una línea de texto concreta a una ventana de chat. Con esto, los atacantes podrán ejecutar código de manera remota en el dispositivo o servidor afectado, lo que implica que pueden infectarlo con malware, robar información o realizar cualquier tipo de acción.

El impacto de la vulnerabilidad no se queda sólo en los sistemas expuestos a internet directamente, sino que también puede afectar a aquellos equipos que están conectados a la red interna penetrando en el sistema.

Minería, bots y ataques a honeypots

Se han registrado intentos de explotación en más del 40% de las redes corporativas a nivel mundial

“Los malware más visibles son los coinminers o los bots de IoT, pero es muy probable que ya haya ataques más sofisticados”, advierten desde Avast. La biblioteca afectada la utiliza un gran número de empresas en todo el mundo, y desde el viernes han aparecido rápidas nuevas variaciones del exploit original con más de 60 en menos de 24 horas.

En concreto, desde la firma de ciberseguridad israelí Check Point ya han evitado más de 845.000 intentos de asignación de la vulnerabilidad, más del 46% de estos intentos fueron realizados por grupos maliciosos conocidos. Además, la compañía advierte que hasta ahora se han visto un intento de explotación en más del 40% de las redes corporativas a nivel mundial, una cifra que alcanza el 42,2% en el continente europeo.

"Es muy importante destacar la gravedad de esta amenaza. A primera vista, está dirigida a los mineros de criptomonedas, pero creemos que crea el tipo de ruido de fondo que los ciberdelincuentes tratarán de aprovechar para atacar toda una serie de objetivos de alto valor, como los bancos, la protección del Estado y las infraestructuras críticas”, advierte Lotem Finkelstein, director de inteligencia de amenazas e investigación de Check Point. “La necesidad de una respuesta rápida se ve acentuada por el hecho de que se descubrió al final de la semana laboral, en el período previo a la temporada de vacaciones, cuando los técnicos pueden ser más lentos en la aplicación de medidas de protección", alerta Finkelstein.

Asimismo, la compañía Bitdefender aporta más datos al respecto y explican que se han registrado varios ataques a sus honeypots, pero también se han detectado ataques en el mundo real en máquinas que ejecutan el agente de protección de puntos finales de la marca. “Conseguir el acceso inicial a través del exploit, seguido del cryptojacking, parece ser la principal motivación de los actores de la amenaza en esta fase temprana de la explotación”, explican desde la firma rumana de ciberseguridad.

También se está empleando esta vulnerabilidad para instalar Khonsari, la nueva familia de ransomware dirigida a Windows; así como utilizar Shell inversos basados en bash para futuros ataques; para implementar el troyano de acceso remoto Orcus; y para crear puertas traseras a través de botnest como Muhstik, entre otras.

El número de ciberataques contra las organizaciones aumenta un 13%

Leer más

Log4Shell seguirá con nosotros mucho años

Actualmente, la mayoría de los ataque se centran en el uso de la minería de criptomonedas a coste de las víctimas, pero el ruido que está generando esta vulnerabilidad lleva a los atacantes a poner el foco en objetivos de mayor envergadura. Desde Check Point advierte que se puede explotar tanto en HTTP como en HTTPS.

“Una capa de protección no es suficiente y, sólo una postura de seguridad de varias capas proporcionaría una protección robusta”

“El número de combinaciones de cómo hacerlo da al atacante muchas alternativas para saltarse las protecciones recién introducidas. Esto significa que una capa de protección no es suficiente y, sólo una postura de seguridad de varias capas proporcionaría una protección robusta”, aseguran desde la firma israelí.

En este sentido, aseguran que dada la complejidad para parchearla y la facilidad para explotarla, seguirá siendo grave durante varios años, salvo que las empresas y servicios tomen medidas inmediatas para evitar ataques a sus productos.

Log4Shell ya está en España

Como mencionábamos, Log4Shell ya está afectando a objetivos por todo el mundo, incluido España donde Kaspersky ha registrado al menos 700 intentos de escaneo en las redes de los usuarios de sus soluciones por pate de cibercriminales buscando esta vulnerabilidad.

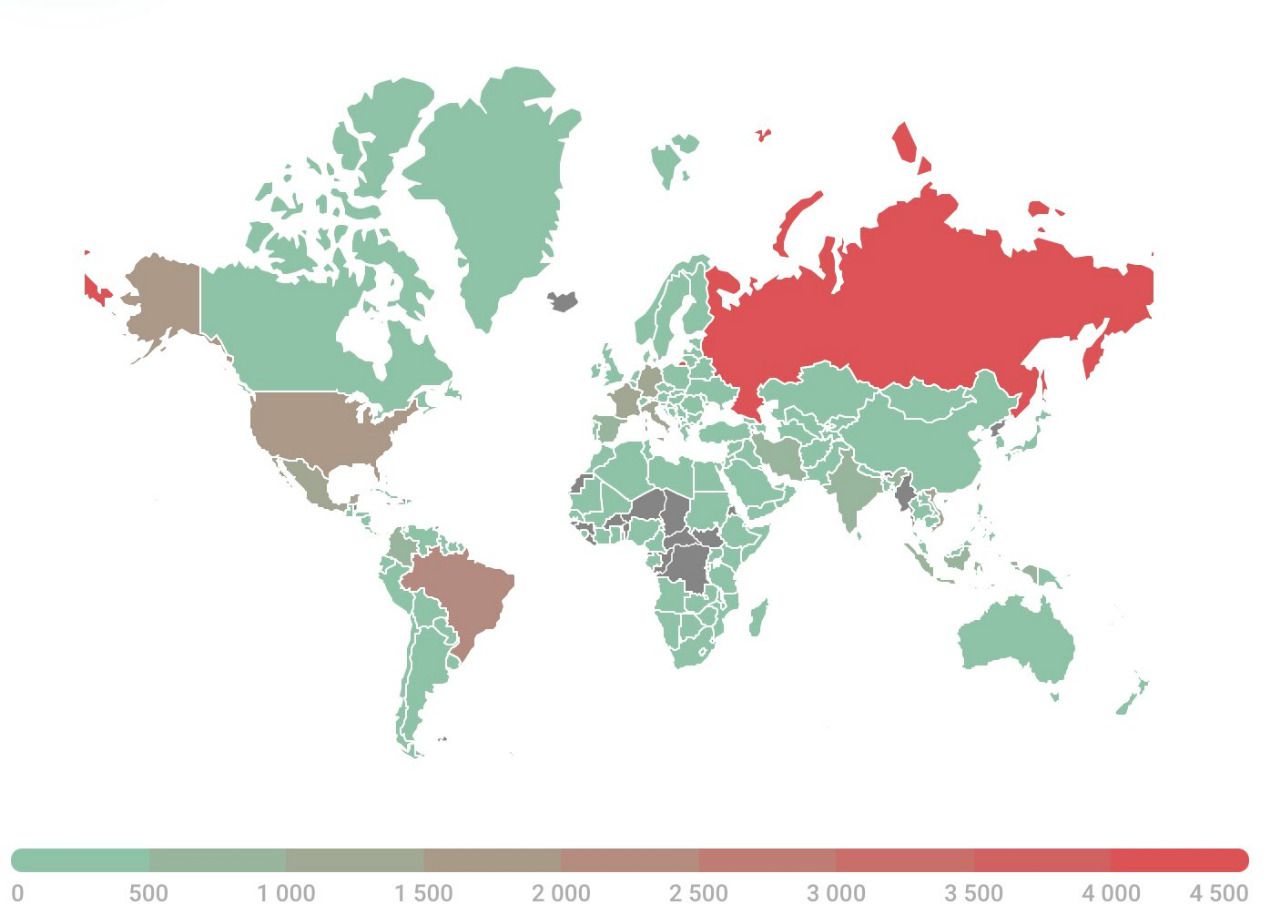

Sin embargo, el país más afectado actualmente es Rusia con más de 4.200 registros en los datos de Kaspersky, seguido de Brasil con casi 2.500 ataques y Estados Unidos con más de 1.700.