Una reciente investigación internacional, codirigida por el grupo de Análisis de Internet de la española IMDEA Networks, ha sacado a la luz una preocupante técnica de rastreo digital que compromete seriamente la privacidad de millones de usuarios de dispositivos Android.

El estudio revela cómo dos grandes compañías tecnológicas, Meta y Yandex, han estado utilizando métodos avanzados para asociar historiales de navegación con identidades personales, sin conocimiento ni consentimiento de los usuarios afectados.

Una arquitectura de rastreo oculta en las apps nativas

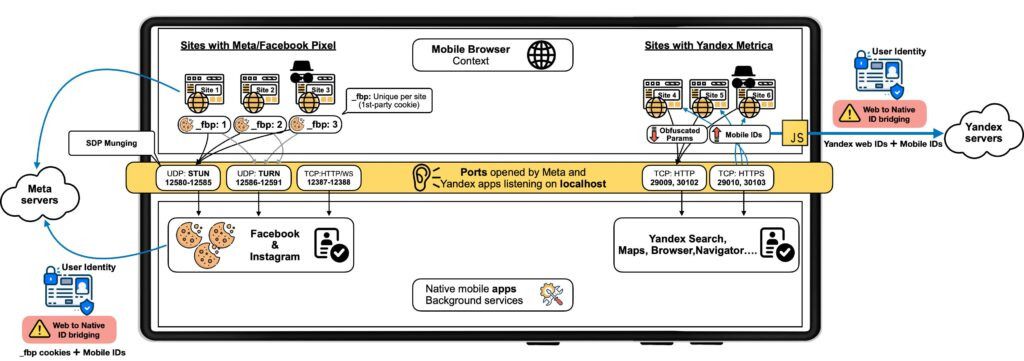

La investigación, liderada por Narseo Vallina-Rodríguez (IMDEA Networks), Gunes Acar (Universidad de Radboud, Países Bajos) y Tim Vlummens (Universidad Católica de Lovaina, Bélgica), ha identificado que aplicaciones móviles nativas como Facebook, Instagram y varias de las desarrolladas por la rusa Yandex (incluyendo Maps, Navi, Browser y Search) emplean servidores web locales ejecutados en segundo plano. Estos servidores escuchan en puertos locales específicos del dispositivo, aprovechando una funcionalidad del sistema operativo Android habilitada por el permiso de acceso a Internet.

Este canal local se usa para recibir identificadores de navegación enviados desde páginas web que integran los servicios de seguimiento de Meta (Meta Pixel) y Yandex (Yandex Metrica). A través de este mecanismo, es posible enlazar los hábitos de navegación móvil con la identidad persistente del usuario que tiene iniciada sesión en dichas aplicaciones, lo que representa una forma de rastreo cruzado entre plataformas que elude tanto las protecciones estándar de Android como las funcionalidades del modo incógnito de los navegadores.

La técnica de rastreo empleada varía entre ambas compañías, aunque el resultado es similar. Según Aniketh Girish, doctorando en IMDEA Networks y coautor del estudio, “el pixel de Meta utiliza canales WebRTC para compartir identificadores del navegador con aplicaciones como Facebook o Instagram. Esos datos se enlazan con la cuenta activa del usuario y son retransmitidos silenciosamente a los servidores de Meta”.

Por su parte, Yandex adopta una aproximación más discreta. Su kit de desarrollo AppMetrica, integrado en múltiples aplicaciones propias, configura un servidor local que espera comunicaciones entrantes desde sitios web con Yandex Metrica. Según explica el doctorando Nipuna Weerasekara, también involucrado en la investigación, “Yandex configura los puertos de escucha dinámicamente, incluso retrasando su activación hasta tres días después de instalar la aplicación. Esta técnica es comparable a estrategias empleadas por malware para evitar detecciones”.

Este diseño permite a Yandex evadir posibles bloqueos implementados por navegadores como Chrome, que planean limitar el acceso a ciertos puertos locales como contramedida.

Millones de webs afectadas

El alcance de este sistema de rastreo es considerable. Se estima que Meta Pixel está presente en 5,8 millones de sitios web, mientras que Yandex Metrica se encuentra en otros 3 millones. Este despliegue masivo permite una cobertura amplia del comportamiento en línea de los usuarios, especialmente en Android, que es el único sistema donde se ha confirmado la actividad de estos mecanismos.

El hecho de que este tipo de seguimiento se realice sin consentimiento explícito y fuera del conocimiento de los usuarios plantea dudas sobre el cumplimiento de normativas de protección de datos como el RGPD europeo o leyes similares en otras regiones.

Tras ser informados por el equipo de investigación, varios desarrolladores de navegadores están trabajando en soluciones y la propia Meta ha desactivado hoy mismo este sistema.

Por su parte, Google Chrome ya tiene prevista una actualización que limite el acceso a puertos locales para evitar este tipo de abusos. DuckDuckGo, por su parte, ha aplicado correcciones en sus productos.

“Debe haber políticas de plataforma más estrictas y revisiones más rigurosas”

Sin embargo, como señala Vallina-Rodríguez, las soluciones técnicas por sí solas no bastan: “El núcleo del problema está en la falta de controles eficaces sobre las comunicaciones del host local. Debe haber políticas de plataforma más estrictas y revisiones más rigurosas en las tiendas de aplicaciones para prevenir este tipo de comportamiento”.

El profesor Gunes Acar también ha manifestado su preocupación por la falta de transparencia por parte de las empresas implicadas. “Meta no solo no informó a los propietarios de sitios web que usaban su pixel de seguimiento sobre este comportamiento, sino que además ignoró las preguntas de los desarrolladores cuando comenzaron a notar conexiones locales sospechosas”, concluye.