El ataque no ha tenido consecuencias en la prestación de servicios de dichas compañías, pero muchas entidades tendrán que tirarse de los pelos por no haber seguido de manera razonada los tiempos de actualización recomendados.

La diferencia de mensaje

Ni el Ministerio de Energía, Turismo y Agenda Digital ni el CNN-CERT han tardado en reconocer el ciberataque. La diferencia entre ambos se encuentra en la suavidad informativa.

Mientras por parte del Gobierno llega un mensaje de tranquilidad, asegurando incluso la seguridad de los datos, el CNN-CERT decretaba un nivel de alerta “muy alto”.

Lo cierto es que este ransomware, denominado ‘Wanna Decryptor’, ha penetrado en las grandes empresas, especialmente Telefónica, aprovechando la vulnerabilidad de sus equipos.

Los departamentos IT de las empresas afectadas tendrán que dar explicaciones por no mantener actualizados sus equipos, que habría evitado la dureza del ataque

Un ataque que podría haberse evitado

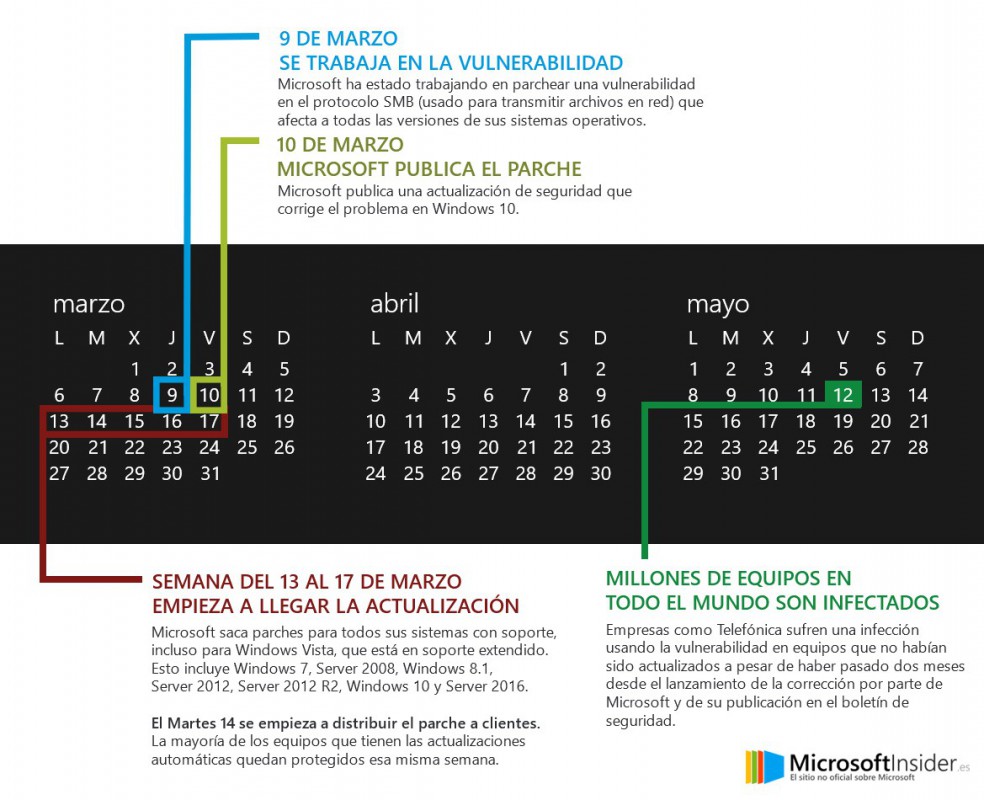

Tal y como afirman los compañeros del portal microsoftinsider.es, Microsoft detecta unos problemas de seguridad relacionados con el protocolo SMB y, un día más tarde, publica una actualización acumulativa con un parche para Windows 10, llegando a abarcar todos los sistemas operativos un poco más allá de mediados de marzo.

Los IT de Telefónica y del resto de empresas afectadas tendrán que enfrentarse a la dura realidad de no haber actualizado los equipos corporativos en un período, mínimo, de dos meses.

¿Y ahora qué?

A las entidades de gran tamaño infectadas les espera unos días de arduo trabajo para conseguir recuperar el máximo de datos cifrados de sus servidores. Más complicado lo tendrán las PYMES que hayan sufrido la acción de este ransomware y no cuenten con unos servidores que salvaguarden su información más preciada.

Medidas de prevención recomendadas por el CNN-CERT

El CCN-CERT recomienda lo siguiente:

- Actualizar los sistemas a su última versión o parchear según informa el fabricante

- Para los sistemas sin soporte o parche se recomienda aislar de la red o apagar según sea el caso.

- Aislar la comunicación a los puertos 137 y 138 UDP y puertos 139 y 445 TCP en las redes de las organizaciones.

- Descubrir qué sistemas, dentro de su red, pueden ser susceptibles de ser atacados a través de la vulnerabilidad de Windows, en cuyo caso, puedan ser aislados, actualizados y/o apagados.