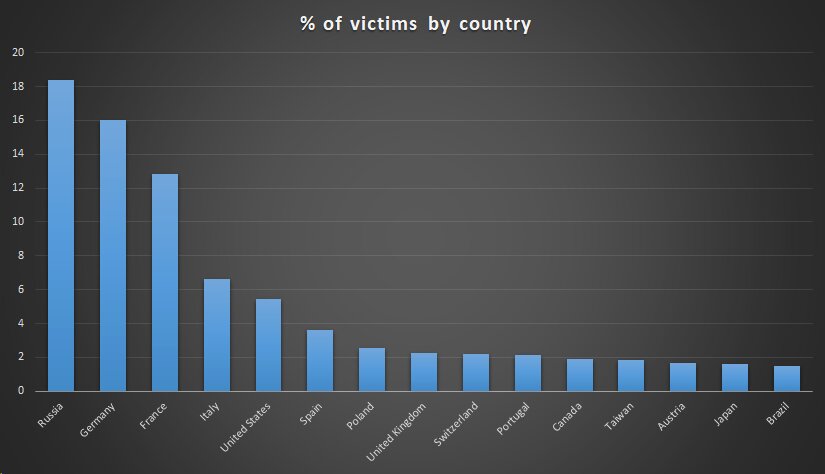

Tal y como ha dado a conocer la firma de ciberseguridad rusa Kaspersky Lab, el ataque, que tuvo lugar entre junio y noviembre de 2018, estiman que afectó a más de un millón de usuarios en todo el mundo. El ciberataque también lo ha confirmado Symantec, a través de la portavoz Jennifer Duffourg.

"Basado en nuestro análisis, las actualizaciones de Trojanized a través de URIs fueron implementadas por el servidor de actualización en vivo de ASUS entre junio y fines de octubre de 2018. Estas actualizaciones fueron firmadas digitalmente con dos certificados de ASUS", ha destacado Duffourg.

Según ha develado Kasperksy Lab, más de 57.000 de sus usuarios instalaron la versión con puerta trasera de Asus Live Update, por lo que las estimaciones apuntan a más de un millón de afectados. La firma de ciberseguridad rusa ha señalado además que informó a Asustek sobre el ataque el 31 de enero de 2019.

Cómo fue el ciberataque contra usuarios de Asus

Un grupo de ciberdelincuentes modificó Asus Live Update Utility, que proporciona BIOS, UEFI y actualizaciones de software a los portátiles y ordenadores de sobremesa Asus, añadiendo una puerta trasera que consiguió distribuir a los usuarios a través de los canales oficiales.

El archivo malicioso consiguió dos firmas de certificado legítima, alojándose en el servidor oficial de Asus dedicado a las actualizaciones

Esta herramienta fue equipada con un troyano y consiguió dos firmas de certificado legítimo, alojándose en el servidor oficial de Asus dedicado a las actualizaciones, lo que permitió que pasara desapercibida durante mucho tiempo. Sorprende además que los ciberdelincuentes crearon un archivo con el mismo tamaño que el del original.

De los afectados, Kapsersky Lab apunta a que “los ciberdelincuentes solo estaban interesados en 600 direcciones MAC específicas, que han visto cómo se ha codificado el hash en las diferentes versiones de esta herramienta”.

En este sentido, se recomienda la actualización de Asus Live Update Utility.

“Los proveedores seleccionados son objetivos muy atractivos para grupos de APT que podrían querer aprovecharse de su amplia base de clientes. Todavía no está muy claro cuál fue el objetivo final de los cibercriminales y continuamos investigando quién estuvo detrás del ataque. Sin embargo, las técnicas utilizadas para lograr la ejecución no autorizada de código, así como otros objetos descubiertos, sugieren que ShadowHammer está probablemente relacionado con la BARIUM APT, que anteriormente estaba vinculada a los incidentes ShadowPad y CCleaner, entre otros. Esta nueva campaña es un ejemplo más de lo sofisticado y peligroso que puede llegar a ser un ataque de cadena de suministro inteligente en la actualidad", ha asegurado Vitaly Kamluk, directora del Equipo de Análisis e Investigación Global, APAC, en Kaspersky Lab.

Asus lanza una actualización para corregir el fallo

Asus ha enviado una actualización a sus usuarios para corregir los fallos que han permitido el ataque. Según el fabricante, “un pequeño número de dispositivos” han instalado un código malicioso a través de un ataque sofisticado en sus servidores de Live Update.