Aunque el objetivo principal de los ciberataques de Lazarus es el ciberespionaje, el grupo también ha intentado robar dinero, sin ningún éxito. En base a esto, Jean-Ian Boutin, ha señalado que “el grupo de amenazas Lazarus demostró su ingenio al desplegar un interesante conjunto de herramientas, incluyendo, por ejemplo, un componente de modo de usuario capaz de explotar un controlador vulnerable de Dell para escribir en la memoria del kernel. Este avanzado truco se utilizó en un intento de eludir las soluciones de seguridad”.

Los atacantes enviaron pruebas de nivel, de tipo ‘quiz` a las víctimas para enviarles contenidos maliciosos

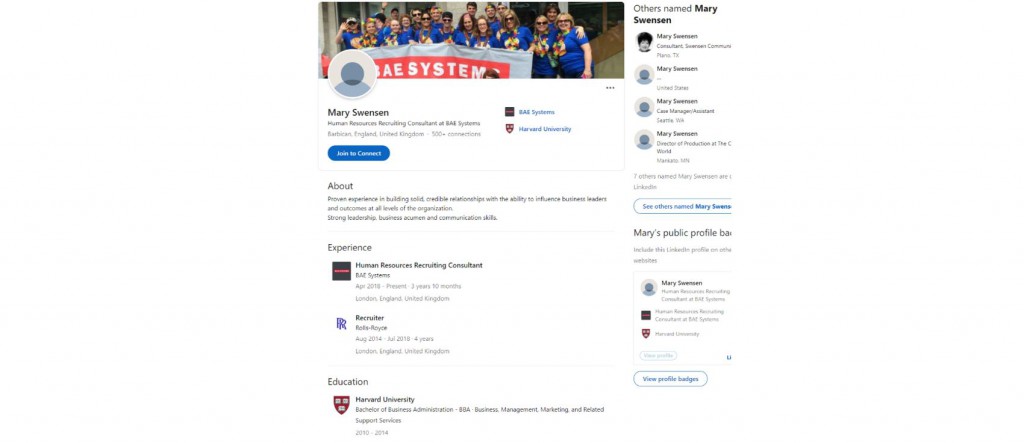

Además, en 2020 los investigadores de ESET ya habían documentado una campaña realizada por un subgrupo de Lazarus contra contratistas europeos del sector aeroespacial y de defensa, denominada operación In(ter)ception. En esta línea, es importante mencionar que esta campaña utilizaba las redes sociales, en concreto, LinkedIn, para crear confianza entre el atacante y un empleado desprevenido antes de enviarle componentes maliciosos que se hacían pasar por descripciones o solicitudes de empleo. Además, durante ese momento, las empresas de Brasil, República Checa, Qatar, Turquía y Ucrania ya estaban en el punto de mira. En lo que se refiere a España, el grupo inició la campaña en LinkedIn para contactar con personas de la empresa objetivo y proponerles puestos de trabajo. Posteriormente, los atacantes enviaron pruebas de nivel, de tipo ‘quiz` a las víctimas para enviarles contenidos maliciosos.

Un reclutador falso se ponía en contacto con un empleado a través de LinkedIn y acababa enviando componentes maliciosos

En este escenario, los investigadores de ESET pensaban que la acción estaba dirigida principalmente a atacar a empresas europeas. Sin embargo, tras el rastreo de una serie de subgrupos de Lazarus que hacían campañas parecidas contra contratistas de defensa, pronto se dieron cuenta de que la campaña iba mucho más allá. Pese a que el malware empleado en las distintas campañas era diferente, la forma en la que operaban inicialmente siempre era el mismo: un reclutador falso se ponía en contacto con un empleado a través de LinkedIn y acababa enviando componentes maliciosos.

Ahora los ciberdelincuentes han seguido con el mismo modo de operación. No obstante, los investigadores de ESET han documentado la reutilización de elementos de campañas de contratación legítimas para añadir legitimidad a sus campañas de falsos reclutadores. Los ciberdelincuentes también han utilizado servicios como WhatsApp o Slack en sus campañas maliciosas.

En 2021, el Departamento de Justicia de Estados Unidos acusó a tres informáticos de ciberataques cuando trabajaban para el ejército norcoreano. Además, el gobierno estadounidense, alegó que pertenecían a la unidad de hackers militares norcoreanos conocida en la comunidad de seguridad informática como Lazarus Group.

Cómo es la ciberseguridad en iOS frente a Android

Leer más

Ciberguerra pasada y presente en Ucrania

Finalmente, a parte de la nueva investigación sobre Lazarus, ESET ha presentado una ponencia sobre la Ciberguerra pasada y presente en Ucrania durante su conferencia anual. En este sentido, Robert Lipovský, investigador de ESET, ha profundizado sobre la guerra cibernética durante el conflicto de Rusia contra Ucrania, incluyendo el último intento de interrumpir la red eléctrica del país utilizando Industroyer2 y varios ataques wiper.